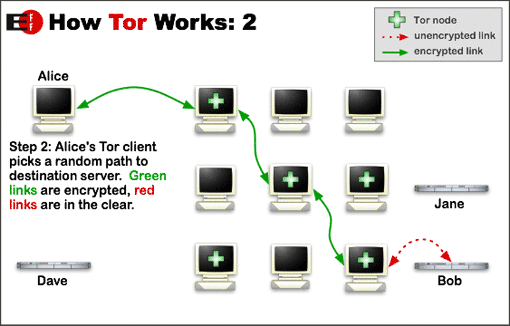

Причина моего выбора именно этой системы, заключается в уникальности шифрования и количества добровольцев, выступающих в качестве серверов. Принципом работы является строение лука (то, что он состоит из нескольких слоев). Таким образом, 1-ый компьютер, отправляющий запрос на сервер, пусть это будет vkontakte.ru, передает необходимый запрос 2-му компьютеру из сети tor, который получает только зашифрованную информацию и знает следующий компьютер для отправления, и так далее, пока последний компьютер не расшифрует данные и не отправит их в точку назначения, то есть, в нашем примере, vkontakte.ru.

Несколько недостатков данной системы заключаются в том, что headers отправляются в незашифрованном виде, поэтому сам контент запроса шифруется, а заголовки остаются чистыми, а значит, при желании, можно вычислить и источник. Также отправка 1-му компьютеру раскрывает источник информации, для этого необходимо поставить privoxy, который будет закрывать эту информацию.

Итак, ниже приведено, как можно поставить tor в связке с privoxy:

1) для начала необходимо добавить репозитории tor'а себе в /etc/apt/sources.list -

deb http://deb.torproject.org/torproject.org

2) скачать и добавить ключ репозитория

gpg --keyserver keys.gnupg.net --recv 886DDD89

gpg --export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | sudo apt-key add -

3) обновить apt и установить tor и privoxy

apt-get update

apt-get install tor tor-geoipdb privoxy

4) теперь приступаем к конфигурированию нашей системы

sudo nano /etc/privoxy/config

Ищем logfile, комментируем его.

Ищем и раскомментируем forward-socks4a. Это нужно, чтобы фовардить privoxy на tor.

Сохраняем.

5) перезагружаем privoxy - sudo /etc/init.d/privoxy restart

6) перезагружаем tor - sudo /etc/init.d/tor restart

7) чтобы использовать прокси во всех терминальных командах, правим

nano /home/USERNAME/.bashrc

http_proxy=http://127.0.0.1:8118/

HTTP_PROXY=$http_proxy

export http_proxy HTTP_PROX

8) проверка работоспособности tor

Зайдите на сайт www.cmyip.com или showmyip.com (или любой другой, например, internet.yandex.ru). IP должен быть другим, показывать другой город или страну.

Для проверки терминала: самый простой способ - это поставить elinks (консольный браузер)

sudo apt-get install elinks

и зайти на сайты, указанные выше

9) для Firefox есть дополнение torbutton, которое также проверяет + дает быструю возможность включения и выключения анонимности для браузера.

//xenos88

//пофкисил орфографию и пунктуацию. foobar

Тор абсолютно бесполезен. Достаточно поставить его, и фильтровать свой трафик. Так как для кого-то вы будете именно конечным узлом, «снимающим последний слой луковицы», то весь этот трафик будет незакриптованным [для вас].